Table des matières

Imaginez la situation : Il est 16h30, un vendredi, et au lieu de se détendre pour le week-end, votre équipe se démène. Un audit de sécurité est imminent, les rapports de conformité sont éparpillés dans des tableurs et des une vulnérabilité oubliée est désormais synonyme d'amendes potentielles et d'une réparation d'urgence en fin de soirée. Le niveau de stress est élevé, et le week-end ? Annulé.

Ce n'est pas ce que nous voulons, n'est-ce pas ?

Ne pas automatiser la conformité en matière de sécurité n'est pas seulement inefficace, c'est une bombe à retardement. Les failles de sécurité se creusent, les audits deviennent des cauchemars et les amendes augmentent rapidement.

Si la sécurité n'est jamais simple ni triviale, elle peut être rationalisée, bien couverte et fonctionner comme une horloge. Toutes les entreprises ne disposent pas de ce contrôle. Vous avez peut-être vu certains d'entre eux dans les médias.

Si vous envisagez de automatisation de la conformité en matière de sécurité Vous savez que la mise en place d'un système de gestion de l'information pour votre environnement informatique réduira les coûts, diminuera les erreurs humaines et assurera la cohérence du système. Mais par où commencer ? Par l'automatisation du CIS, de la STIG et, si vous opérez en Allemagne comme nous, du BSI.

Pourquoi automatiser le CIS, la STIG et le BSI ?

CIS, STIG et BSI sont cadres critiques pour une sécurité solide et la protection de vos systèmes contre les menaces réelles. Les maintenir manuellement ? C'est une tâche complexe, qui prend du temps et qui est sujette à des erreurs en raison de son caractère monumental. Si le CIS est indispensable, la STIG et la BSI ne sont peut-être pas directement pertinentes pour votre organisation. Nous suggérons néanmoins de les mettre en œuvre.

CIS (Center for Internet Security) fournissent les meilleures pratiques mondiales en matière de sécurisation des systèmes informatiques, depuis les systèmes d'exploitation jusqu'aux environnements en nuage. Ils permettent de réduire les vulnérabilités et de renforcer les configurations, garantissant ainsi la conformité des systèmes aux normes de sécurité du secteur. Automatiser la conformité au SID vous offre des contrôles de sécurité continus, une surveillance en temps réel et une remédiation rapide, renforçant ainsi votre sécurité globale avec moins d'efforts manuels.

Pour les entreprises travaillant avec les agences fédérales américaines ou les entreprises de défense, STIG (Security Technical Implementation Guidelines) la conformité est obligatoire. Même si vous n'avez pas de lien direct avec les États-Unis, mettre en œuvre la STIG est une décision intelligente, car elle fournit des configurations de sécurité strictes pour les systèmes. Compte tenu de sa complexité notoire lorsqu'elle est appliquée manuellement, l'automatisation de la mise en œuvre de STIG vous aide à rester conforme sans vous embourber dans des configurations fastidieuses.

Si vous êtes basé en Allemagne, vous savez déjà que BSI (Bundesamt für Sicherheit in der Informationstechnik) la conformité est cruciale. Lorsque le BSI est automatisé, les mesures de sécurité sont appliquées et mises à jour de manière cohérente, ce qui réduit le risque de pénalités pour non-conformité. Mais la mise en œuvre du BSI présente un deuxième avantage pour ceux qui opèrent dans ou avec des secteurs critiques de l'Union européenne : la conformité au BSI vous permet de vous conformer aux normes strictes et exhaustives de l'UE en matière de sécurité des données. Exigences du NIS2 en matière de cybersécuritéqui couvre un grand nombre de domaines. >> En savoir plus sur l'automatisation de NIS2

Source : Freepik

Les défis de l'automatisation dans différents systèmes

Si l'automatisation peut être un facteur décisif en matière de sécurité, l'automatisation de différents systèmes s'accompagne de son lot de défis. Et ils sont nombreux. Il se peut que vous ayez un mélange d'infrastructures existantes, d'environnements en nuage, de systèmes sur site et d'outils tiers. dans votre infrastructure. Chacun de ces systèmes a ses propres particularités, configurations et exigences en matière de sécurité, ce qui rend l'intégration délicate.

Les systèmes existants sont souvent rigides, dépassés et n'ont pas été conçus pour l'automatisation. Cela rend difficile l'introduction d'une conformité automatisée moderne et conduit à des problèmes de compatibilité, des lacunes dans la couverture et même des temps d'arrêt imprévus.

Ensuite, il y a le fait que les différents systèmes utilisent souvent des les différents protocoles et outils de sécurité. Il se peut que vous utilisiez un système avec une solution de pare-feu très spécifique à votre environnement, tandis qu'un autre système utilise une solution "cloud-native" avec son propre cadre de sécurité. Assurer la compatibilité entre ces contrôles de sécurité nécessite souvent des configurations personnalisées et une coordination minutieuse.

Un autre défi se pose lorsque les systèmes sont fortement personnalisés ou qu'ils reposent sur des outils spécifiques au fournisseur. Dans ce cas, les outils d'automatisation peuvent nécessiter des ajustements, voire une refonte complète, pour s'adapter. Le verrouillage des fournisseurs peut encore compliquer les chosesVous êtes limité par la fonctionnalité et la flexibilité de la solution que vous avez choisie.

L'automatisation repose également sur une communication efficace entre les systèmes. Pour s'assurer que tous les systèmes sont synchronisés, en particulier lorsqu'il s'agit de corriger des vulnérabilités, de contrôler la conformité et de générer des rapports, vos systèmes doivent "parler" entre eux. Si les formats de données ne correspondent pas ou s'il existe des obstacles à l'intégration, les flux de travail automatisés risquent de s'interrompre et de nécessiter une intervention manuelle.

Enfin, à mesure que votre organisation se développe, vos besoins en matière d'automatisation augmentent également. Ce qui fonctionnait pour un petit environnement peut nécessiter des ajustements au fur et à mesure que votre infrastructure évolue. Il est essentiel d'avoir des une automatisation souple et évolutive pour gérer l'évolution de l'infrastructure et les exigences en matière de conformité.

Comment gérer tout cela ?

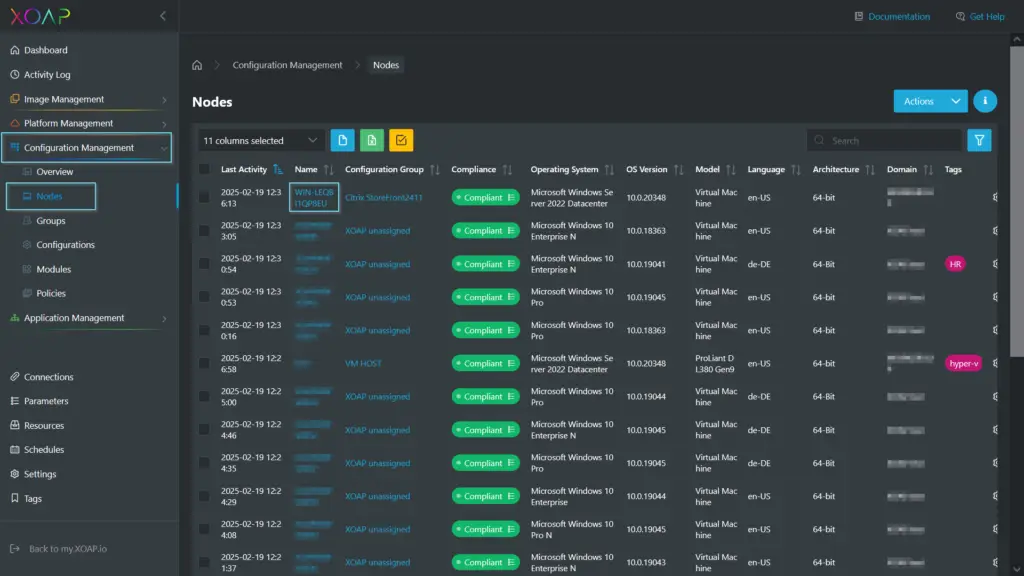

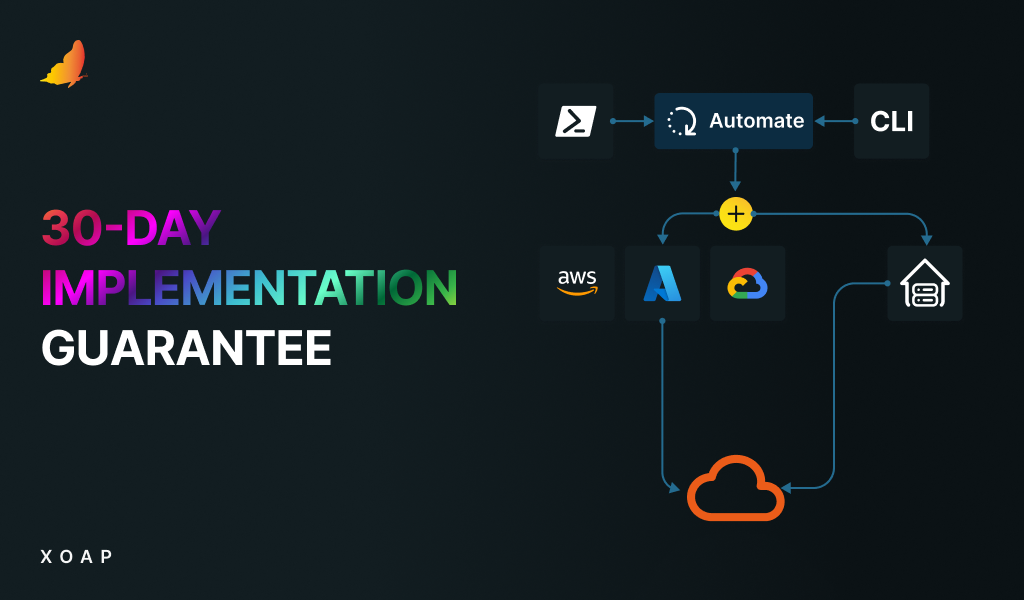

Si cela vous semble un peu décourageant, c'est parce que c'est le cas. De l'infrastructure existante aux environnements en nuage, les complexités liées à l'utilisation de l'infrastructure en nuage ne sont pas négligeables. l'automatisation de la conformité dans différents systèmes peut s'avérer considérable. Mais il existe une solution. Nous avons conçu XOAP pour résoudre ces défis précis et rendre l'automatisation de la conformité de la sécurité fluide, évolutive et fiable. En plus d'automatiser l'ensemble de votre infrastructure informatique, XOAP vous décharge de la gestion de la conformité STIG, CIS et BSI, le tout à partir d'une plateforme unique et unifiée.

XOAP s'intègre de manière transparente à divers systèmes, qu'ils soient hérités ou en nuage, en maintenant des politiques de sécurité cohérentes avec un minimum d'efforts manuels. Même si votre installation est hautement personnalisée ou utilise des outils spécifiques à un fournisseur, XOAP s'adapte sans nécessiter d'ajustements majeurs. Pas de blocage de la part des fournisseurs, mais une automatisation flexible qui répond à vos besoins.

Ce qui distingue vraiment XOAP, c'est son surveillance en temps réel et remédiation automatisée. Lorsqu'une vulnérabilité est détectée, XOAP ne se contente pas de la signaler, mais applique également le correctif nécessaire, ce qui permet à vos systèmes de rester conformes et de réduire les temps d'arrêt. Il résout également le problème de la communication entre les systèmes, en éliminant les obstacles à l'intégration et en veillant à ce que la gestion des correctifs et l'évaluation des vulnérabilités se déroulent sans heurts dans tous vos systèmes.

Au fur et à mesure que votre entreprise se développe, XOAP s'adapte à l'évolution de l'infrastructure, garantissant que les processus de conformité restent à jour et efficaces au fur et à mesure que vos besoins changent.

L'automatisation de la conformité STIG, CIS et BSI de cette manière devient simple, vous laissant libre de vous concentrer sur votre activité pendant que XOAP s'occupe des détails de la sécurité.

Et ces audits de sécurité ? Avec les rapports automatisés de XOAP, votre seul souci sera de choisir la couverture du rapport.

📚 En savoir plus sur l'automatisation de la sécurité :

>> Conformité à la norme CIS 98%

>> Sécurité STIG dans tous les systèmes

>> La conformité à la sécurité facilitée

>> Pourquoi XOAP ?

Vous hésitez encore à automatiser votre sécurité informatique ? Parlons-en ! Vous pouvez réserver un créneau horaire ci-dessous. Si vous souhaitez découvrir XOAP par vous-même, commencez par ouvrir un compte gratuit.