Table des matières

La mise en œuvre de la STIG au sein de votre organisation est tout à fait logique. STIG (Security Technical Implementation Guide) est un ensemble de normes et de directives de configuration de la sécurité créées par la DISA (Defense Information Systems Agency) pour améliorer la sécurité des systèmes et des données du DoD.

En outre, les STIG sont utilisées pour s'assurer que les systèmes d'information sont configurés de manière sécurisée et standardisée et qu'ils respectent les normes suivantes Politiques du ministère de la défense et meilleures pratiques en matière de sécurité.

Aujourd'hui, nous allons vous guider dans la mise en œuvre d'une STIG simple en utilisant la fonction Plate-forme d'automatisation XOAP. C'est parti ! 🛡️

Évitez ces défis STIG avec XOAP

Complexité, coût, mises à jour fréquentes

La mise en œuvre des STIG s'accompagne de plusieurs défis. Tout d'abord, la nature détaillée et exhaustive des STIG peut faire en sorte qu'il soit difficile de les mettre en œuvre. difficile à comprendre et de mettre en œuvre correctement toutes les exigences.

Deuxièmement, la mise en œuvre des STIG peut être à forte intensité de ressourcesLes organisations peuvent avoir besoin d'un personnel spécialisé pour interpréter et appliquer correctement les lignes directrices. Les organisations peuvent avoir besoin de personnel spécialisé pour interpréter et appliquer correctement les lignes directrices.

En outre, les STIG sont fréquemment mises à jour pour tenir compte des nouvelles vulnérabilités et de l'évolution des menaces à la sécurité. Pour de nombreuses organisations, il peut être difficile de suivre ces mises à jour et de s'assurer que les systèmes restent conformes.

Problèmes d'interopérabilité, temps d'arrêt, inspections

L'application des STIG peut conduire à les problèmes de compatibilité ou d'interopérabilitéLa mise en œuvre des STIG peut avoir un impact opérationnel, tel que l'arrêt du système ou la réduction des performances, lorsque les configurations sont modifiées et testées pour vérifier la conformité. En outre, la mise en œuvre des STIG peut avoir des incidences opérationnelles, telles que des temps d'arrêt du système ou une réduction des performances, au fur et à mesure que les configurations sont modifiées et que leur conformité est testée.

Enfin, le maintien d'une documentation complète pour démontrer la conformité avec les exigences de la STIG peut s'avérer fastidieux. Les organisations doivent se préparer à audits et inspections pour en vérifier la conformité.

Malgré ces défis, la mise en œuvre des STIG est essentielle pour maintenir des normes de sécurité élevées au sein des systèmes du DoD et minimiser le risque de cyberattaques et de vulnérabilités. Et avec l'aide de Conformité aux normes de sécurité de XOAPLa question n'est pas si compliquée que cela.

Obtenir la conformité à la STIG en quelques étapes

Pour vous aider à mettre en œuvre la STIG, nous publions régulièrement les documents suivants Modules DSC de la STIG sur GitHub. Vous pouvez utiliser ces modules pour déployer STIG sur votre infrastructure. La façon la plus simple de le faire est d'utiliser notre module Configuration Management.

Si vous êtes nouveau à XOAP, vous pouvez créer un compte gratuit. Une fois votre compte créé, utilisez notre Assistant de configuration du DSC pour créer votre configuration STIG DSC.

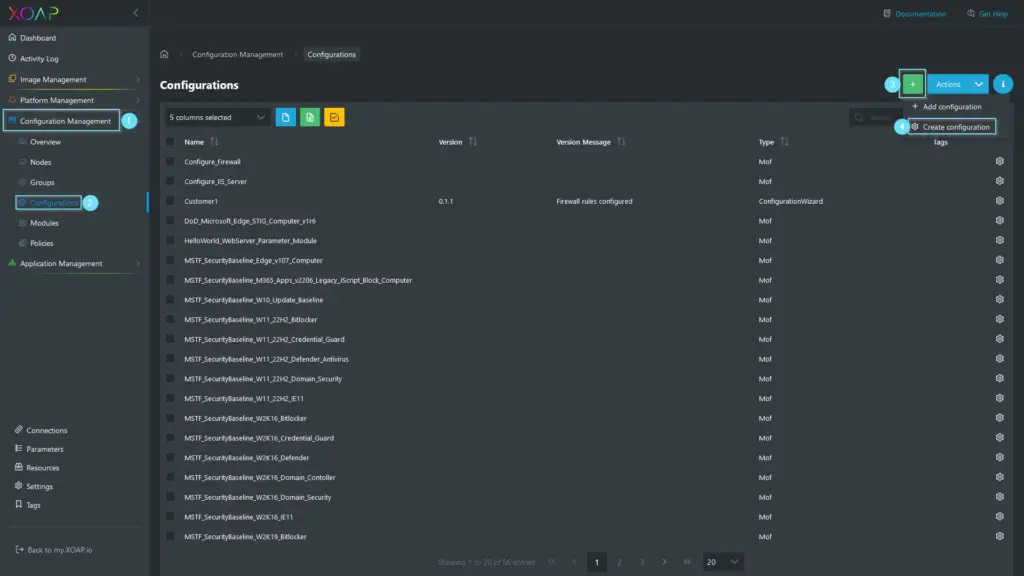

Naviguez vers Configuration Management > Configurations et cliquez sur l'icône verte. + pour créer une nouvelle configuration.

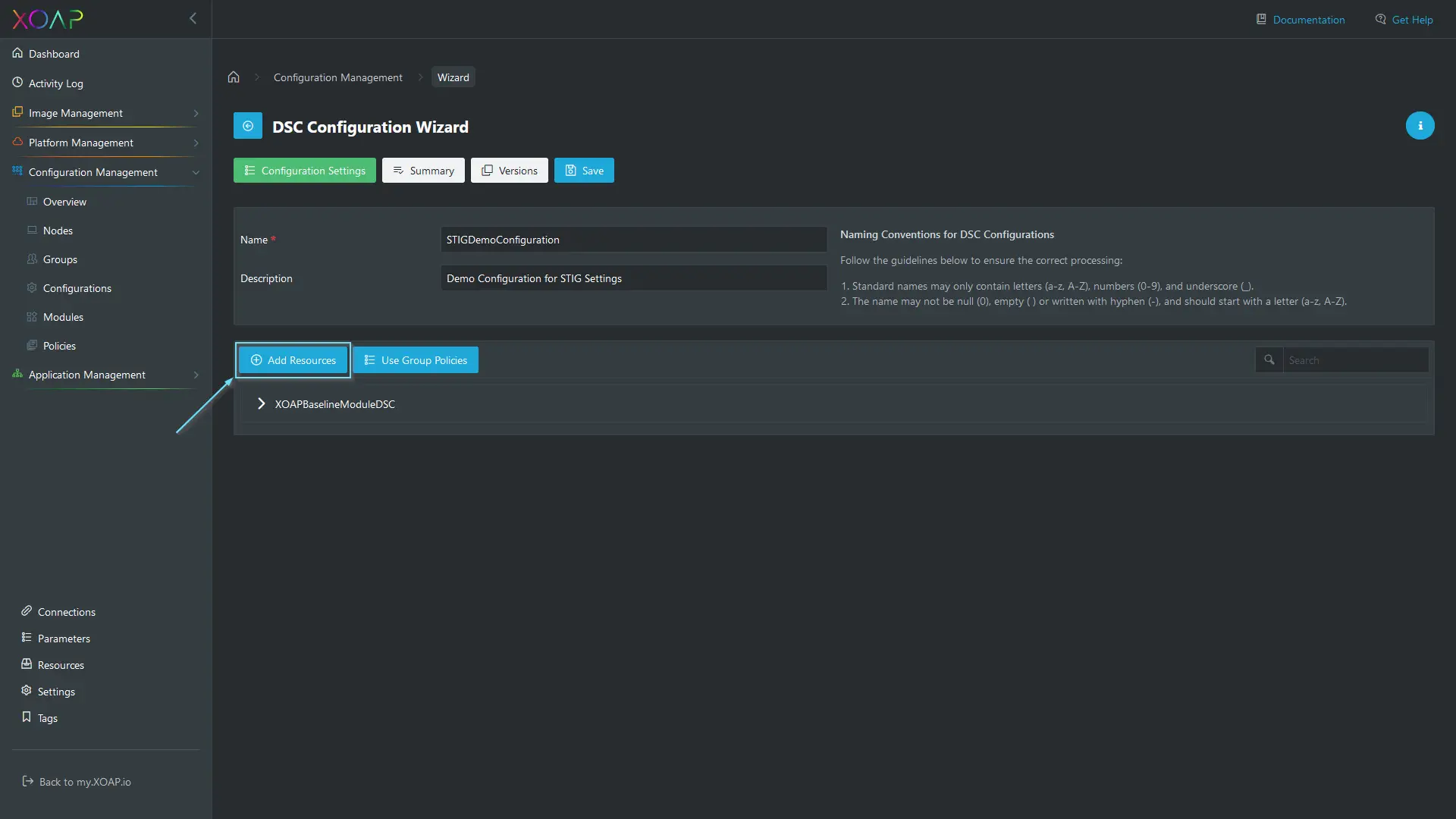

Dans l'assistant de configuration DSC, spécifiez un nom et une description pour votre configuration. Cliquez ensuite sur "Add Resources" pour ajouter des ressources STIG.

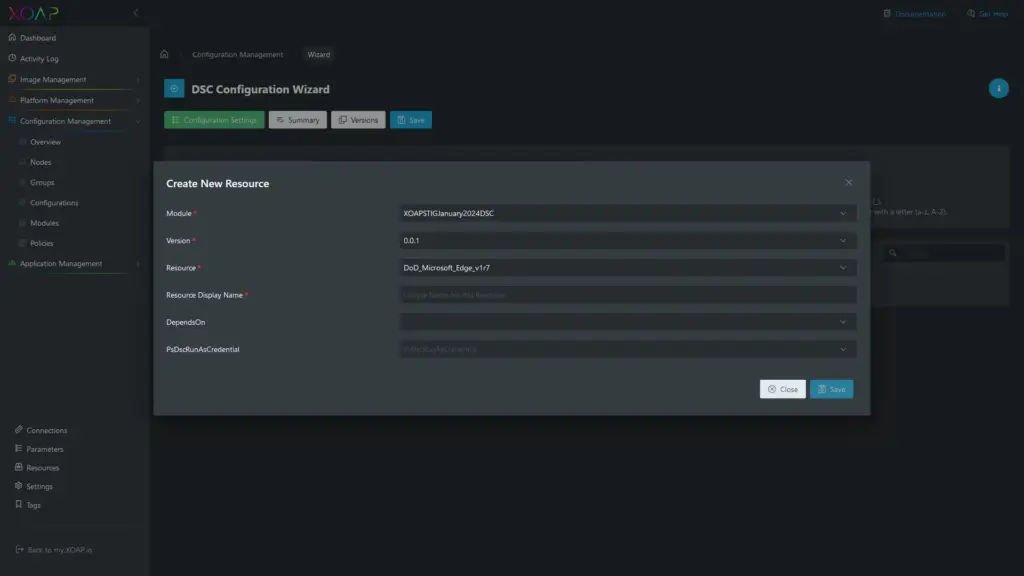

Dans la fenêtre "Créer une nouvelle ressource", sélectionnez le module STIG que vous souhaitez utiliser, la version du module et la ressource spécifique que vous souhaitez appliquer. Les ressources sont nommées en fonction de leur cas d'utilisation. La seule chose que vous devez fournir est le nom d'affichage de la ressource.

⚠️ Les noms de ressources doivent être uniques dans une configuration DSC !

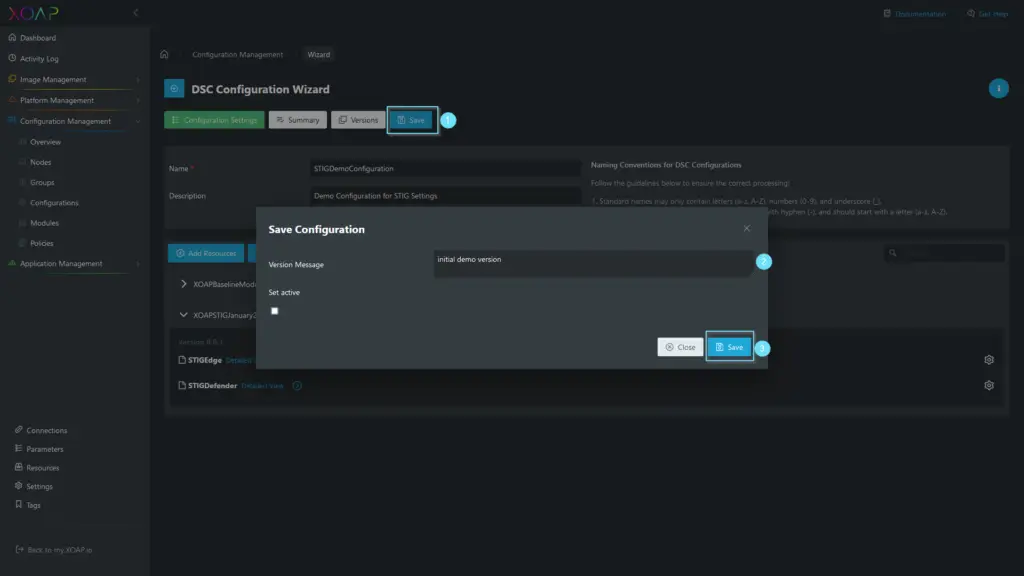

Une fois que vous êtes prêt à ajouter des ressources, cliquez sur "Enregistrer" dans la fenêtre "Créer une nouvelle ressource". Si vous devez ajouter d'autres ressources, répétez les mêmes étapes pour toutes les ressources nécessaires. Pour créer la configuration, cliquez sur "Enregistrer" dans l'assistant de configuration DSC, indiquez un "Message de version" dans la fenêtre "Enregistrer la configuration" et cliquez sur Enregistrer.

L'enregistrement de la configuration lancera une tâche d'arrière-plan qui compilera la configuration. Dans environ 10 à 15 minutes, votre configuration sera prête. En attendant, nous pouvons créer un nouveau groupe auquel cette configuration sera assignée.

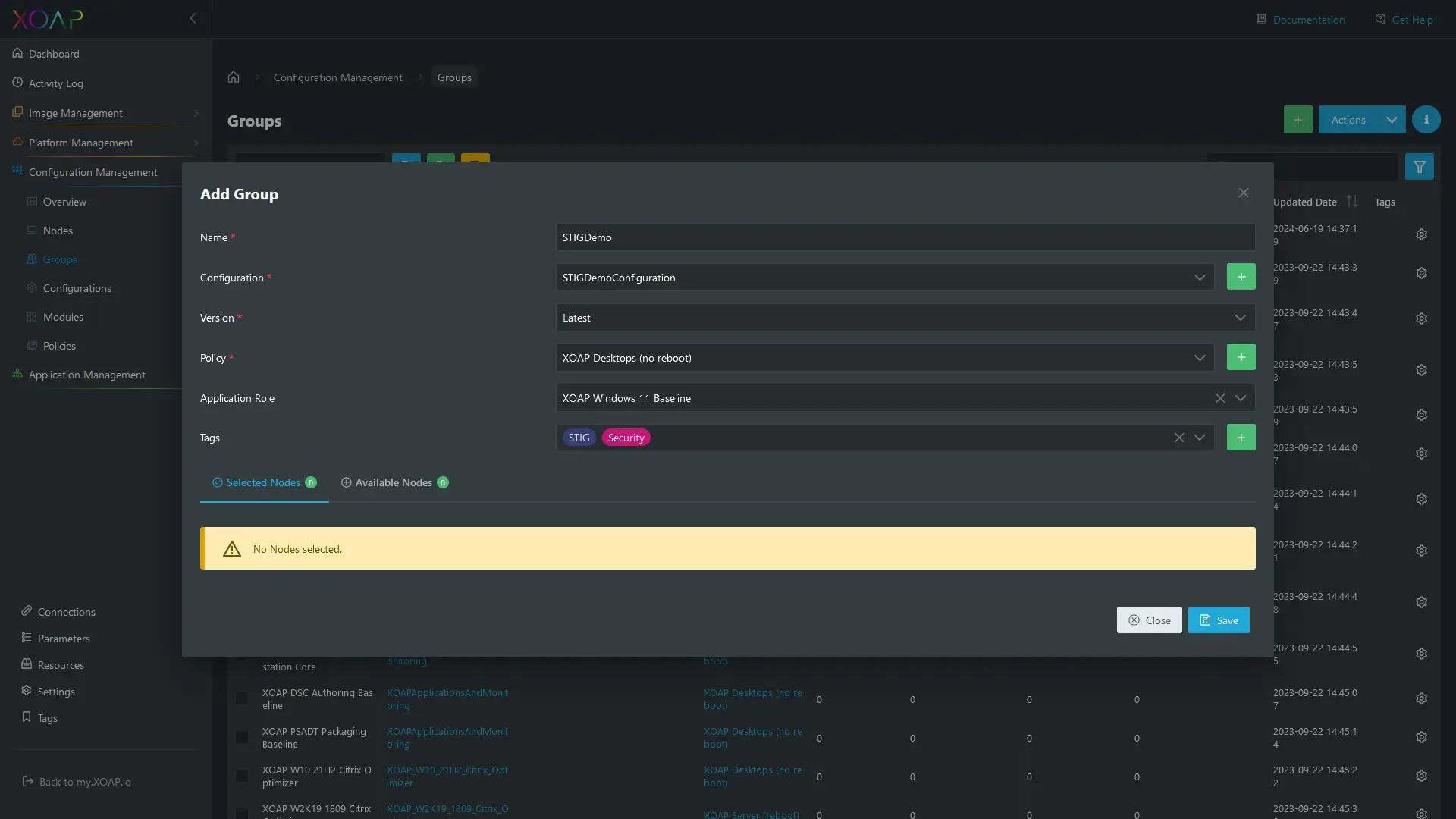

Pour créer un nouveau groupe, allez dans Configuration Management > Groupes et cliquez sur le bouton vert. + bouton. Dans la fenêtre "Ajouter un groupe", donnez un nom, sélectionnez la configuration sauvegardée avec la version souhaitée et choisissez une politique. Si vous le souhaitez, vous pouvez attribuer un rôle d'application (à partir du module Application Management) et fournir des étiquettes si nécessaire.

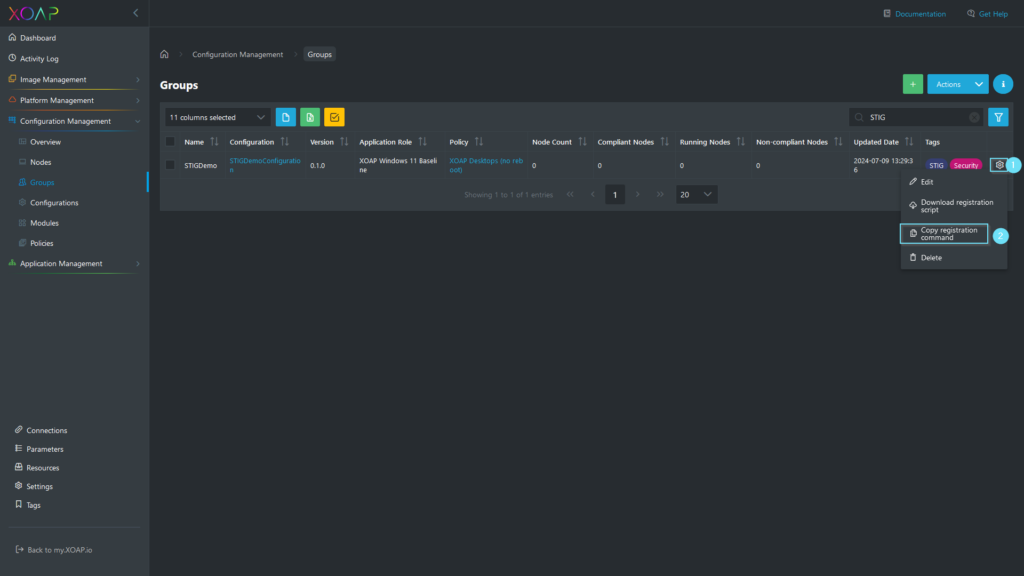

Lorsque vous êtes prêt, cliquez sur save dans la fenêtre "Add Group". Pour enregistrer un noeud dans XOAP et appliquer automatiquement la configuration STIG créée au noeud, trouvez le groupe dans le tableau Groupes, cliquez sur le menu d'action et sélectionnez "Copier la commande d'enregistrement".

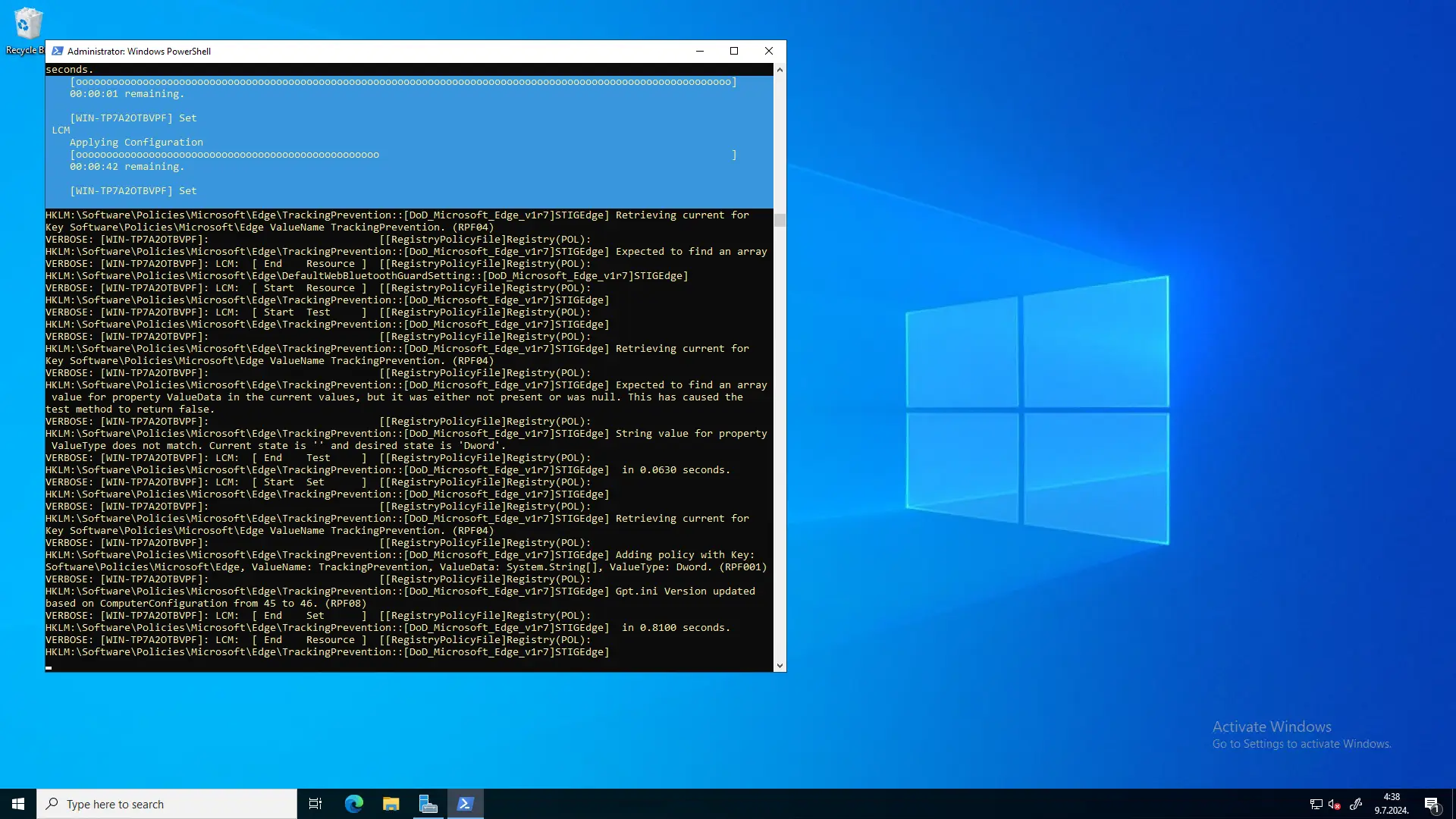

Cela copiera la commande d'enregistrement nécessaire dans votre presse-papiers. L'étape suivante consiste à aller sur votre nœud, à lancer Windows PowerShell en tant qu'administrateur, à coller et à exécuter la commande.

Après l'exécution de la commande, la configuration sera téléchargée et appliquée :

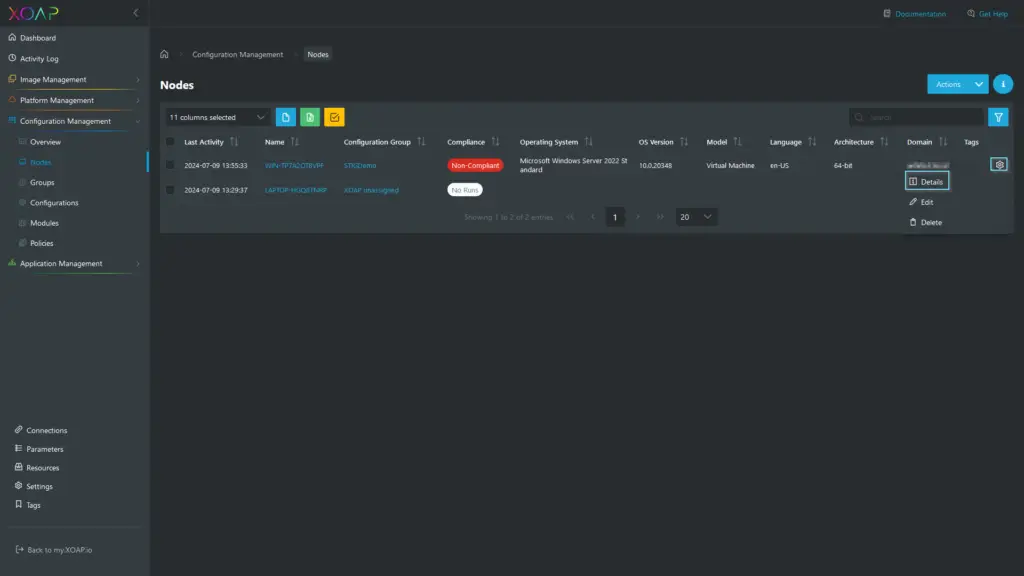

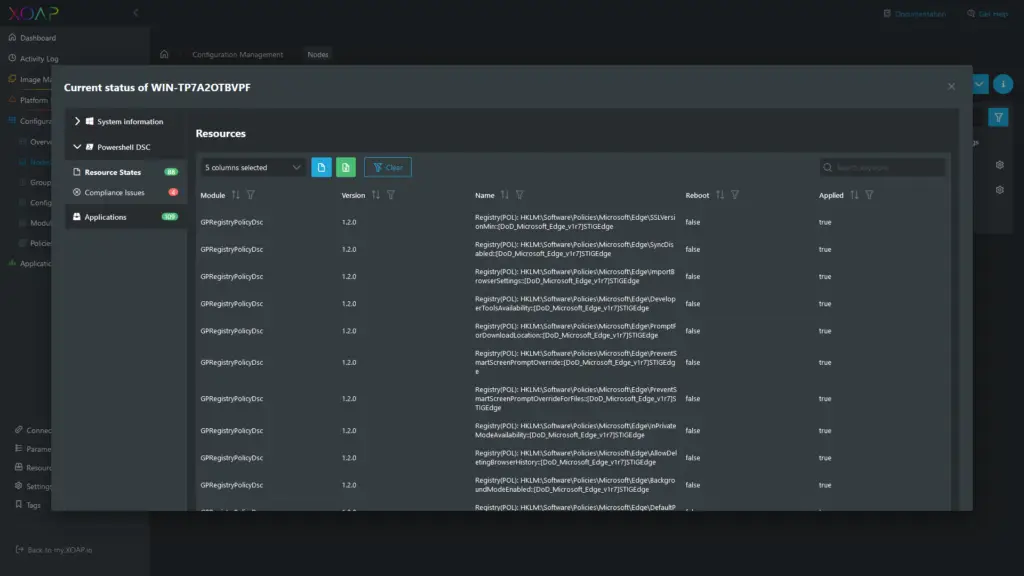

Une fois terminé, votre nœud sera visible dans la zone des nœuds de la gestion de la configuration. En cas de problème, vous pouvez facilement détecter l'élément de configuration qui est à l'origine du problème et la configuration spécifique qui n'est pas conforme.

Pour obtenir ces informations, allez dans Configuration Management > Nœuds, trouvez votre nœud, cliquez sur le "Menu Action" et sélectionnez "Détails".

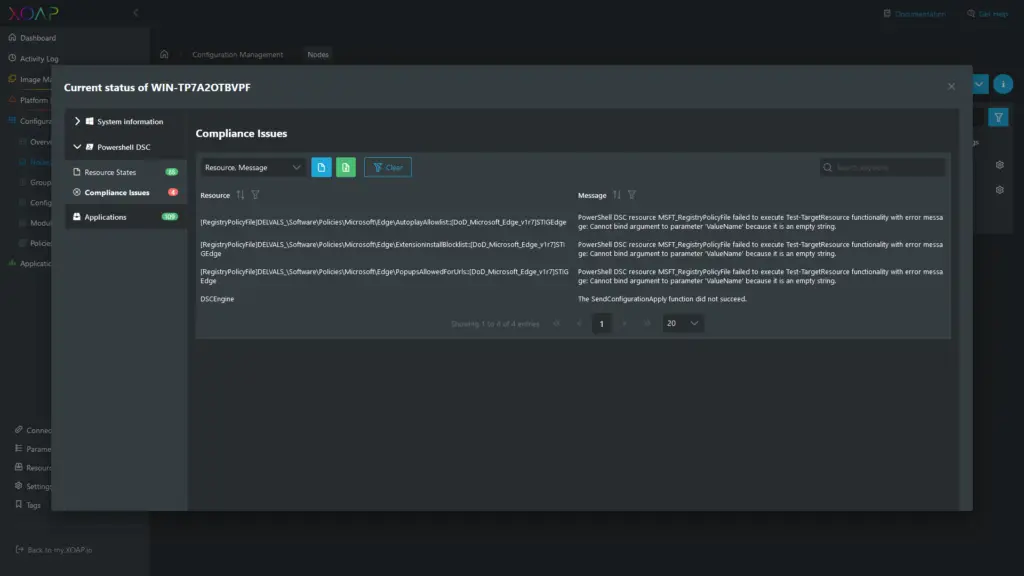

Dans la fenêtre "État actuel", dans le menu PowerShell DSC, vous pouvez trouver des informations sur les configurations appliquées avec succès et sur les ressources de la configuration qui posent problème :

Les problèmes de conformité vous donnent des détails sur les ressources qui n'ont pas pu être appliquées ou qui ont posé des problèmes. À partir de là, vous pouvez voir quelles ressources doivent être ajustées pour obtenir un état de conformité.

Comme de nombreux paramètres des recommandations STIG peuvent poser des problèmes en fonction de l'environnement, vous pouvez simplement télécharger le module et l'adapter à vos propres besoins. Une fois les ajustements effectués, téléchargez-le à nouveau et appliquez-le à nouveau avec une autre version de configuration comme décrit ci-dessus.

💡 Mise en œuvre de la STIG : La méthode simple

Appliquer les STIG en quelques étapes seulement simplifie le déploiement de systèmes sécurisés sans avoir besoin d'infrastructures ou de procédures complexes. Avec XOAPGrâce à ce système, vous disposez d'une console centrale pour configurer la sécurité, vérifier l'état de conformité de vos nœuds connectés et déployer des mises à jour si nécessaire.

En tant que nous fournissons régulièrement de nouveaux modules STIG DSC sur GitHubVous pouvez toujours télécharger les dernières versions disponibles dans votre espace de travail et utiliser la même procédure que celle décrite ci-dessus pour appliquer les derniers paramètres de sécurité de la STIG.

Si vous avez besoin d'aide supplémentaire pour commencer à appliquer la STIG réserver une démonstration gratuite de 30 minutes. 👋