Inhaltsübersicht

Stellen Sie sich Folgendes vor: Es ist 16:30 Uhr an einem Freitag, und anstatt sich auf das Wochenende vorzubereiten, ist Ihr Team in Aufruhr. Eine Sicherheitsprüfung steht an, Compliance-Berichte sind über Tabellenkalkulationen verstreut und eine übersehene Schwachstelle bedeutet jetzt potenzielle Geldbußen und eine nächtliche Notreparatur. Der Stresspegel ist hoch, und das Wochenende? Abgesagt.

Aber das wollen wir doch nicht, oder?

Wenn die Einhaltung von Sicherheitsvorschriften nicht automatisiert wird, ist das nicht nur ineffizient - es ist eine tickende Zeitbombe. Sicherheitslücken werden größer, Audits werden zum Albtraum und Geldstrafen eskalieren schnell.

Sicherheit ist zwar weder einfach noch trivial, aber sie kann rationalisiert und gut abgedeckt werden und wie ein Uhrwerk laufen. Nicht jedes Unternehmen hat diese Kontrolle. Vielleicht haben Sie einige von ihnen schon in den Nachrichten gesehen.

Wenn Sie Folgendes in Betracht ziehen Automatisierung der Sicherheitskonformität für Ihre IT-Umgebung zu entwickeln, wissen Sie, dass dies die Kosten senken, menschliche Fehler reduzieren und für Systemkonsistenz sorgen wird. Aber wo fangen Sie an? Genauer gesagt, mit der Automatisierung von CIS, STIG und, wenn Sie wie wir in Deutschland tätig sind, BSI.

Warum CIS, STIG und BSI automatisieren?

CIS, STIG und BSI sind kritische Rahmenbedingungen für robuste Sicherheit und den Schutz Ihrer Systeme vor echten Bedrohungen. Sie manuell zu pflegen? Das ist komplex, zeitaufwändig und aufgrund der schieren Größe der Aufgabe fehleranfällig. Während CIS ein Muss ist, sind STIG und BSI für Ihr Unternehmen vielleicht nicht direkt relevant. Wir empfehlen, sie trotzdem zu implementieren.

CIS (Zentrum für Internet-Sicherheit) Benchmarks bieten globale Best Practices für die Absicherung von IT-Systemen, die von Betriebssystemen bis hin zu Cloud-Umgebungen reichen. Sie helfen dabei, Schwachstellen zu minimieren und Konfigurationen zu härten, damit die Systeme den Sicherheitsstandards der Branche entsprechen. Automatisierung der CIS-Einhaltung bietet Ihnen kontinuierliche Sicherheitskontrollen, Echtzeitüberwachung und schnelle Abhilfemaßnahmen und erhöht so Ihre Gesamtsicherheit mit weniger manuellem Aufwand.

Für Unternehmen, die mit US-Bundesbehörden oder Auftragnehmern des Verteidigungssektors zusammenarbeiten, STIG (Sicherheitstechnische Durchführungsleitlinien) Die Einhaltung der Vorschriften ist obligatorisch. Auch wenn Sie keine direkte Verbindung zu den USA haben, Umsetzung von STIG ist ein kluger Schachzug, da es strenge Sicherheitskonfigurationen für Systeme bietet. Angesichts der notorischen Komplexität bei manueller Umsetzung hilft Ihnen die Automatisierung der STIG-Implementierung, die Vorschriften einzuhalten, ohne sich in langwierigen Konfigurationen zu verzetteln.

Wenn Sie in Deutschland ansässig sind, wissen Sie bereits, dass BSI (Bundesamt für Sicherheit in der Informationstechnik) Die Einhaltung der Vorschriften ist entscheidend. Wenn BSI automatisiert ist, werden die Sicherheitsmaßnahmen konsequent angewendet und aktualisiert, was das Risiko von Strafen bei Nichteinhaltung der Vorschriften verringert. Aber es gibt noch einen zweiten Vorteil bei der Implementierung von BSI für diejenigen, die in oder mit kritischen Sektoren der Europäischen Union arbeiten - die Einhaltung von BSI bereitet Sie auf die strengen und umfassenden EU-weiten NIS2-Anforderungen an die Cybersicherheitdie viele der gleichen Bereiche abdeckt. >> Mehr zur NIS2-Automatisierung

Quelle: Freepik

Herausforderungen bei der Automatisierung über verschiedene Systeme hinweg

Die Automatisierung kann ein entscheidender Faktor sein, wenn es um die Sicherheit geht, aber die Automatisierung über verschiedene Systeme hinweg bringt eine Reihe von Herausforderungen mit sich. Und davon gibt es viele. Sie haben vielleicht eine Mischung aus bestehender Infrastruktur, Cloud-Umgebungen, Systemen vor Ort und Tools von Drittanbietern in Ihrer Infrastruktur. Jedes dieser Systeme hat seine eigenen Eigenheiten, Konfigurationen und Sicherheitsanforderungen, was die Integration erschwert.

Ältere Systeme sind oft starr, veraltet und nicht für die Automatisierung ausgelegt. Dies macht die Einführung moderner automatisierter Compliance schwierig und führt zu Kompatibilitätsprobleme, Versorgungslücken und sogar unerwartete Ausfallzeiten.

Hinzu kommt, dass die verschiedenen Systeme oft verschiedene Sicherheitsprotokolle und -werkzeuge. Möglicherweise betreiben Sie ein System mit einer Firewall-Lösung, die sehr spezifisch für Ihre Umgebung ist, während ein anderes eine Cloud-native Lösung mit einem eigenen Sicherheitsrahmen verwendet. Die Gewährleistung der Kompatibilität zwischen diesen Sicherheitskontrollen erfordert oft benutzerdefinierte Konfigurationen und eine sorgfältige Koordination.

Eine weitere Herausforderung ergibt sich, wenn Systeme stark angepasst sind oder auf anbieterspezifische Tools angewiesen sind. In diesem Fall müssen die Automatisierungswerkzeuge möglicherweise fein abgestimmt oder sogar komplett überarbeitet werden, um sich anzupassen. Die Bindung an einen bestimmten Anbieter kann die Sache noch komplizierter machenDenn Sie sind durch die Funktionalität und Flexibilität der von Ihnen gewählten Lösung eingeschränkt.

Die Automatisierung hängt auch stark von einer effektiven systemübergreifenden Kommunikation ab. Um sicherzustellen, dass alle Systeme synchronisiert sind, insbesondere bei der Behebung von Schwachstellen, der Überwachung der Konformität und der Erstellung von Berichten, müssen Ihre Systeme miteinander "sprechen". Nicht übereinstimmende Datenformate oder Integrationsbarrieren können dazu führen, dass Automatisierungsabläufe nicht mehr funktionieren und manuelle Eingriffe erforderlich sind.

Mit dem Wachstum Ihres Unternehmens wächst auch Ihr Automatisierungsbedarf. Was in einer kleinen Umgebung funktioniert hat, muss möglicherweise angepasst werden, wenn Ihre Infrastruktur wächst. Es ist entscheidend, dass Sie flexible, skalierbare Automatisierung um die sich entwickelnde Infrastruktur und die Anforderungen an die Einhaltung von Vorschriften zu verwalten.

Wie man mit all dem umgeht

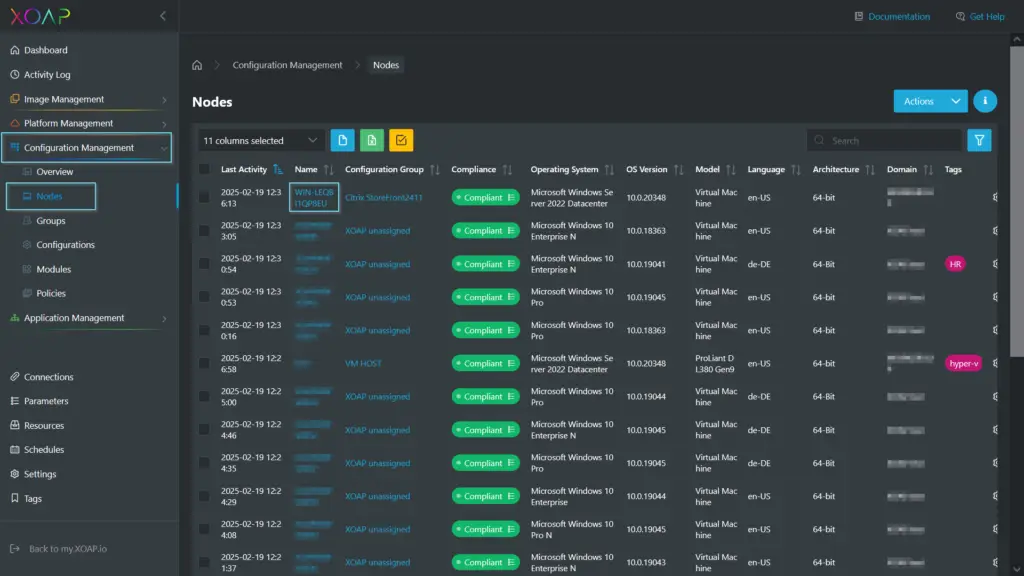

Wenn dies ein wenig entmutigend erscheint, dann ist es das auch. Von Legacy-Infrastrukturen bis hin zu Cloud-Umgebungen - die Komplexität, die bei Automatisierung der Einhaltung von Vorschriften über verschiedene Systeme hinweg kann eine Menge sein. Aber es gibt eine Lösung. Wir haben XOAP entwickelt, um lösen genau diese Herausforderungen und machen die Automatisierung der Einhaltung von Sicherheitsvorschriften reibungslos, skalierbar und zuverlässig. XOAP automatisiert nicht nur Ihre IT-Infrastruktur, sondern nimmt Ihnen auch das Kopfzerbrechen bei der Verwaltung der STIG-, CIS- und BSI-Compliance ab - und das alles über eine einzige, einheitliche Plattform.

XOAP XOAP lässt sich nahtlos in verschiedene Systeme integrieren, unabhängig davon, ob es sich um Legacy- oder Cloud-Systeme handelt, und sorgt für konsistente Sicherheitsrichtlinien bei minimalem manuellem Aufwand. Selbst wenn Ihre Einrichtung stark angepasst ist oder anbieterspezifische Tools verwendet, passt sich XOAP an, ohne dass größere Anpassungen erforderlich sind. Keine Anbieterbindung, sondern flexible Automatisierung die Ihren Bedürfnissen entspricht.

Was XOAP wirklich auszeichnet, ist seine Echtzeit-Überwachung und automatisierte Abhilfemaßnahmen. Wenn eine Schwachstelle entdeckt wird, kennzeichnet XOAP sie nicht nur, sondern wendet auch die erforderliche Korrektur an, so dass Ihre Systeme konform bleiben und Ausfallzeiten reduziert werden. XOAP löst auch das Problem der systemübergreifenden Kommunikation, beseitigt Integrationsbarrieren und stellt sicher, dass die Patch-Verwaltung und die Bewertung von Schwachstellen in all Ihren Systemen reibungslos funktionieren.

Wenn Ihr Unternehmen wächst, skaliert XOAP mit der sich entwickelnden Infrastruktur und stellt sicher, dass die Compliance-Prozesse auf dem neuesten Stand und effizient bleiben, wenn sich Ihre Anforderungen ändern.

Die Automatisierung der STIG-, CIS- und BSI-Konformität wird auf diese Weise zum Kinderspiel, so dass Sie sich auf Ihr Geschäft konzentrieren können, während XOAP sich um die Sicherheitsdetails kümmert.

Und diese Sicherheitsaudits? Mit den automatisierten Berichten von XOAP müssen Sie sich nur noch um die Auswahl des Titels kümmern.

📚 Mehr zur Sicherheitsautomatisierung:

>> Erreichen der CIS-Konformität bis 98%

>> STIG-Sicherheit für alle Systeme

>> Sicherheitskonformität leicht gemacht

>> Warum XOAP

Sie sind sich noch nicht sicher, ob Sie Ihre IT-Sicherheit automatisieren sollen? Lassen Sie uns reden! Sie können unten einen Termin buchen. Wenn Sie XOAP selbst erkunden möchten, beginnen Sie mit einem kostenlosen Konto.