Inhaltsübersicht

Modernes Endpunktmanagement mit Microsoft Intune ermöglicht IT-Teams die Automatisierung von Gerätebereitstellungs- und Verwaltungsprozessen, einschließlich Windows Autopilot-Szenarien und Hybrid Azure AD Join.

Doch nicht jede Organisation arbeitet auf der grünen Wiese.

Bestehende Infrastrukturen, häufig im Gesundheitswesen, im öffentlichen Sektor, im Bildungswesen oder in der Fertigung zu finden sind mit besonderen Herausforderungen verbunden:

- Keine Anwendungskontrollfunktionen in Firewalls

- Keine Host-basierte Regelsatz-Automatisierung

- Keine Wildcard-Unterstützung für FQDN-basierte Regeln

- Manuelle IP-Adresspflege ist erforderlich

Dieser Blogbeitrag beschreibt wie man eine sichere und betrieblich handhabbare Firewall-Konfiguration entwirft für den Intune Connector für Active Directory, auch in eingeschränkten und technisch überholten Umgebungen.

Die Herausforderung

Der Intune Connector für Active Directory benötigt ausgehende Kommunikation mit verschiedenen Microsoft Cloud-Diensten, um ordnungsgemäß zu funktionieren. In Legacy-Umgebungen kann dies jedoch einige Herausforderungen mit sich bringen:

- Keine Wildcard-Unterstützung in der Firewall (keine *.microsoft.com)

- Keine Application Control-Funktion verfügbar

- Es können nur bestimmte IP-Adressen oder FQDNs konfiguriert werden.

- Firewall-Regeln müssen manuell gepflegt werden

Empfohlener technischer Ansatz

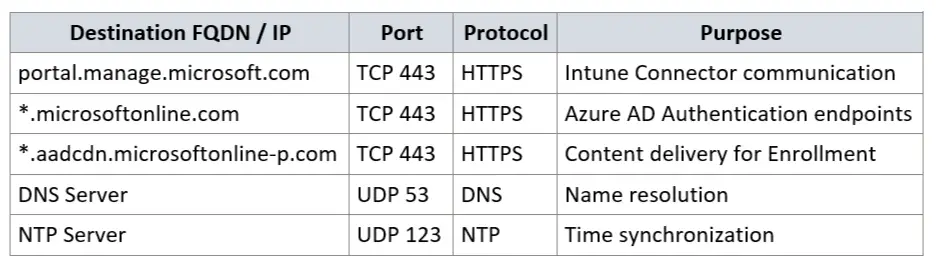

Schritt 1: Identifizierung der erforderlichen Endpunkte

Microsoft bietet offizielle Dokumentation Auflistung aller erforderlichen URLs und IP-Adressbereiche für Microsoft 365-Dienste und Intune:

Schwerpunktkategorien für Intune Connector:

- Microsoft 365 Allgemein & Office Online

- Intune

- Azure Active Directory

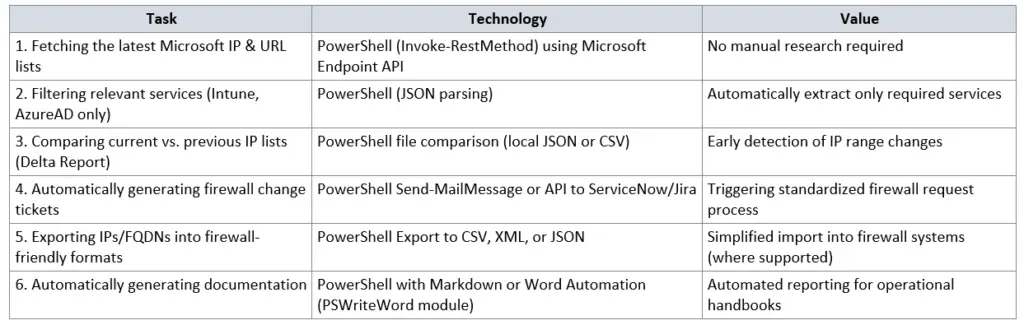

Optional für Automatisierung: Die Endpunkt-API von Microsoft bietet eine maschinenlesbare JSON-Datei für die automatische Verarbeitung (mehr hier).

Schritt 2: Entwurf des Firewall-Regelsatzes

Definieren Sie spezielle ausgehende Regeln für den Intune Connector-Server.

Anmerkung: Wenn die DNS-Auflösung eingeschränkt ist, müssen die IP-Adressen manuell aufgelöst und in der Firewall explizit konfiguriert werden.

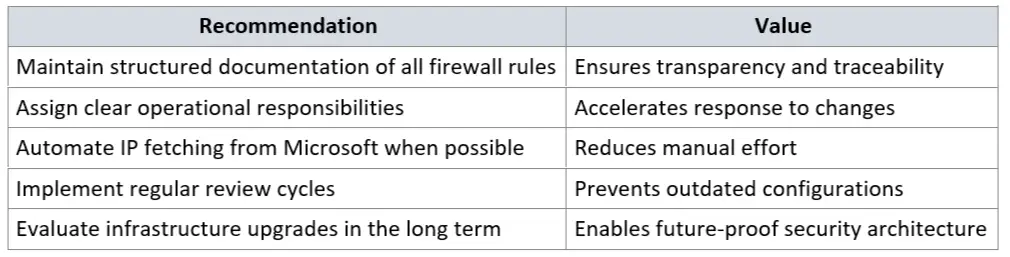

Schritt 3: Operativer Prozess für die IP-Wartung

Da sich die Microsoft-Dienste ständig weiterentwickeln, ist es unerlässlich, einen zuverlässigen Prozess für die Pflege der Firewall-Regeln einzurichten.

Empfohlene Schritte:

- Monatliche Überprüfung der offiziellen Microsoft-Dokumentation.

- Optional: PowerShell-Skript, das die Microsoft Endpoint API nach Änderungen abfragt.

- Generieren Sie eine automatische Benachrichtigung oder erstellen Sie ein Ticket für das Firewall-Team.

- Halten Sie die Dokumentation mit den aktuellen IP-Bereichen und URLs auf dem neuesten Stand.

Schritt 4: Ablauf der Automatisierungspipeline

- IP-Adressen aktualisieren: Das automatisierte PowerShell-Skript ruft die neuesten Microsoft Endpoint API-Daten ab.

- DSC-Konfiguration aktualisieren: Die IP-Adressen werden dynamisch in die DSC-Konfigurationsvorlage eingefügt.

- XOAP Deploy: XOAP ruft die neue Konfiguration ab und wendet sie auf die Ziel-Firewall-Server an.

- Überprüfung der Einhaltung der Vorschriften: XOAP führt einen Konfigurations-Compliance-Scan durch, um die korrekte Bereitstellung zu überprüfen.

Lesen Sie mehr über automatische Firewall-Änderungen mit XOAP unten ↓

Bewährte Verfahren für die Firewall-Verwaltung in älteren Umgebungen

Langfristige Optimierungsmöglichkeiten

Unternehmen sollten mögliche Optimierungen im Laufe der Zeit bewerten:

- Aufrüstung der Firewall-Systeme zur Unterstützung der Anwendungskontrollfunktionen.

- Implementieren Sie transparente oder explizite Proxy-Lösungen.

- Nutzen Sie die Microsoft Azure Service Tags für die dynamische IP-Verwaltung.

- Erwägen Sie Azure Firewall oder moderne Firewalls der nächsten Generation für Cloud-zentrierte Umgebungen.

Anwendungsfälle der Automatisierung

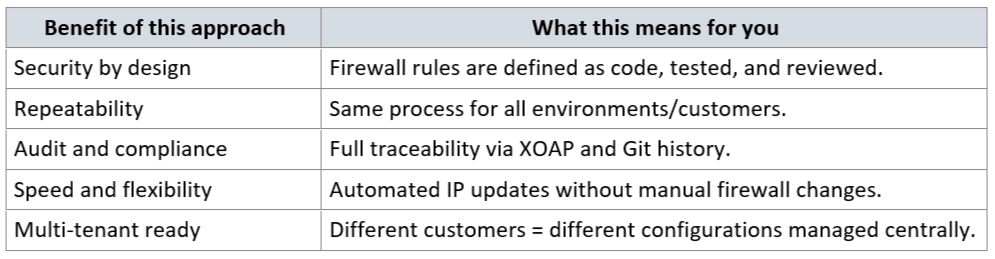

Vollständig automatisierte Firewall-Änderungen mit Configuration Management von XOAP

XOAPs Configuration Management macht es einfach, Konfigurationseinstellungen zu definieren, zu versionieren und automatisch systemübergreifend einzusetzen, einschließlich Firewalls, Servern und anderen Infrastrukturkomponenten.

Durch die Verwendung von Config as Code-Prinzipien zusammen mit PowerShell Desired State Configuration (DSC) können Firewall-Regeln vollständig automatisiert, geprüft und in mehreren Umgebungen durchgesetzt werden.

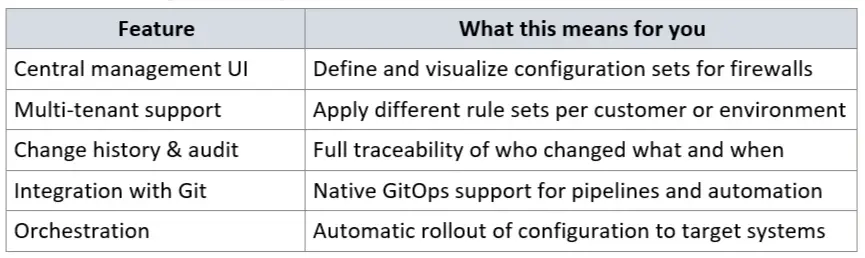

Die XOAP-Integration bietet:

Abschließende Überlegungen

Der Einsatz von Intune Connector für Active Directory in Umgebungen mit strengen Firewall-Regeln ist möglich. Es bedarf nur der richtigen Einrichtung und Prozesse. Indem Sie klare Firewall-Regeln erstellen, IPs verwalten und eine gute Dokumentation führen, auch ältere Systeme können sich sicher mit Microsoft Cloud-Diensten verbinden.