Inhaltsübersicht

Die Einführung der STIG-Compliance in Ihrem Unternehmen ist absolut sinnvoll. STIG (Technischer Leitfaden für die Sicherheit) ist eine Reihe von Standards und Richtlinien für die Sicherheitskonfiguration, die von der DISA (Defense Information Systems Agency) entwickelt wurden, um die Sicherheit von DoD-Systemen und -Daten zu verbessern.

Darüber hinaus werden STIGs eingesetzt, um sicherzustellen, dass Informationssysteme sicher und standardisiert konfiguriert sind und den folgenden Anforderungen entsprechen DoD-Richtlinien und bewährte Sicherheitsverfahren.

Heute führen wir Sie durch eine einfache STIG-Implementierung mit XOAP-Automatisierungsplattform. Fangen wir an! 🛡️

Vermeiden Sie diese STIG-Herausforderungen mit XOAP

Komplexität, Kosten, häufige Aktualisierungen

Die Umsetzung von STIGs ist mit mehreren Herausforderungen verbunden. Erstens kann der detaillierte und umfassende Charakter von STIGs dazu führen, dass sie schwer zu verstehen und alle Anforderungen korrekt umzusetzen.

Zweitens kann die Umsetzung von STIGs ressourcenintensivdie viel Zeit, Mühe und Fachwissen erfordern. Unternehmen benötigen unter Umständen spezialisiertes Personal, um die Leitlinien korrekt auszulegen und anzuwenden.

Darüber hinaus werden die STIGs häufig aktualisiert, um neue Schwachstellen und sich entwickelnde Sicherheitsbedrohungen zu beseitigen. Mit diesen Aktualisierungen Schritt zu halten und sicherzustellen, dass die Systeme konform bleiben, kann für viele Unternehmen eine Herausforderung sein.

Interoperabilitätsprobleme, Ausfallzeiten, Inspektionen

Die Anwendung von STIGs kann zu folgenden Ergebnissen führen Kompatibilitäts- oder InteroperabilitätsproblemeDies gilt insbesondere für komplexe Umgebungen mit einer Mischung aus neueren und älteren Systemen oder verschiedenen Betriebssystemen und Anwendungen. Darüber hinaus kann die Implementierung von STIGs betriebliche Auswirkungen haben, z. B. Systemausfälle oder Leistungseinbußen, da Konfigurationen geändert und auf Konformität getestet werden.

Und schließlich kann die Führung einer gründlichen Dokumentation zum Nachweis der Einhaltung der STIG-Anforderungen sehr aufwändig sein. Organisationen müssen vorbereitet sein auf Audits und Inspektionen um die Einhaltung zu überprüfen.

Trotz dieser Herausforderungen ist die Implementierung von STIGs von entscheidender Bedeutung für die Aufrechterhaltung hoher Sicherheitsstandards innerhalb der DoD-Systeme und die Minimierung des Risikos von Cyberangriffen und Schwachstellen. Und mit der Hilfe von Einhaltung der Sicherheitsstandards von XOAPmuss es nicht so kompliziert sein.

Erreichen Sie die STIG-Sicherheitskonformität in wenigen Schritten

Um Sie bei der Umsetzung der STIG zu unterstützen, veröffentlichen wir regelmäßig STIG DSC-Module auf GitHub. Sie können diese Module verwenden, um STIG in Ihrer Infrastruktur einzusetzen. Der einfachste Weg dazu ist die Verwendung unseres Configuration Management.

Wenn Sie neu bei XOAP sind, können Sie Erstellen Sie Ihr kostenloses Konto. Sobald Ihr Konto erstellt ist, verwenden Sie unser DSC-Konfigurationsassistent um Ihre STIG DSC-Konfiguration zu erstellen.

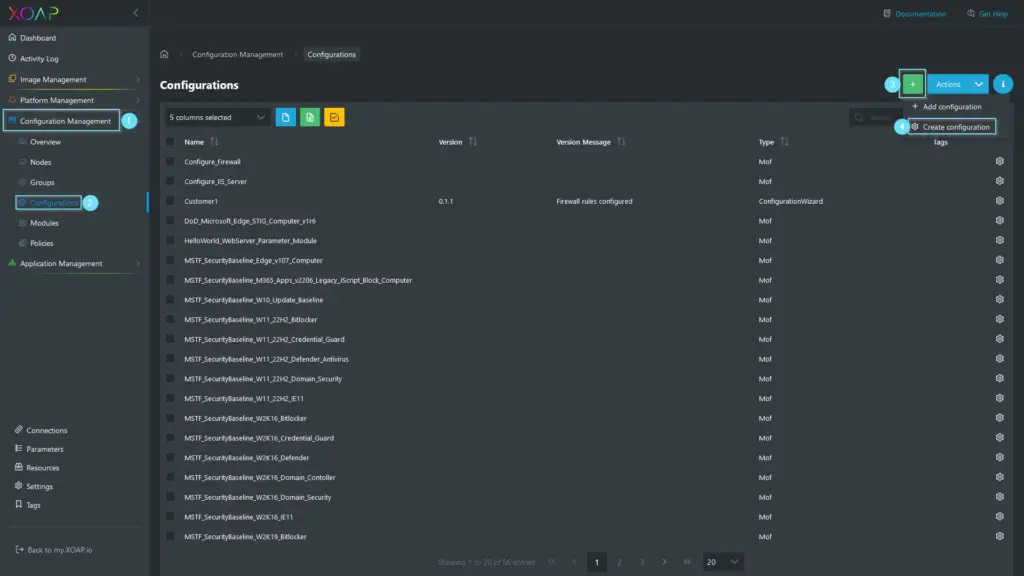

Navigieren Sie zu Configuration Management > Konfigurationen und klicken Sie auf das grüne + um eine neue Konfiguration zu erstellen.

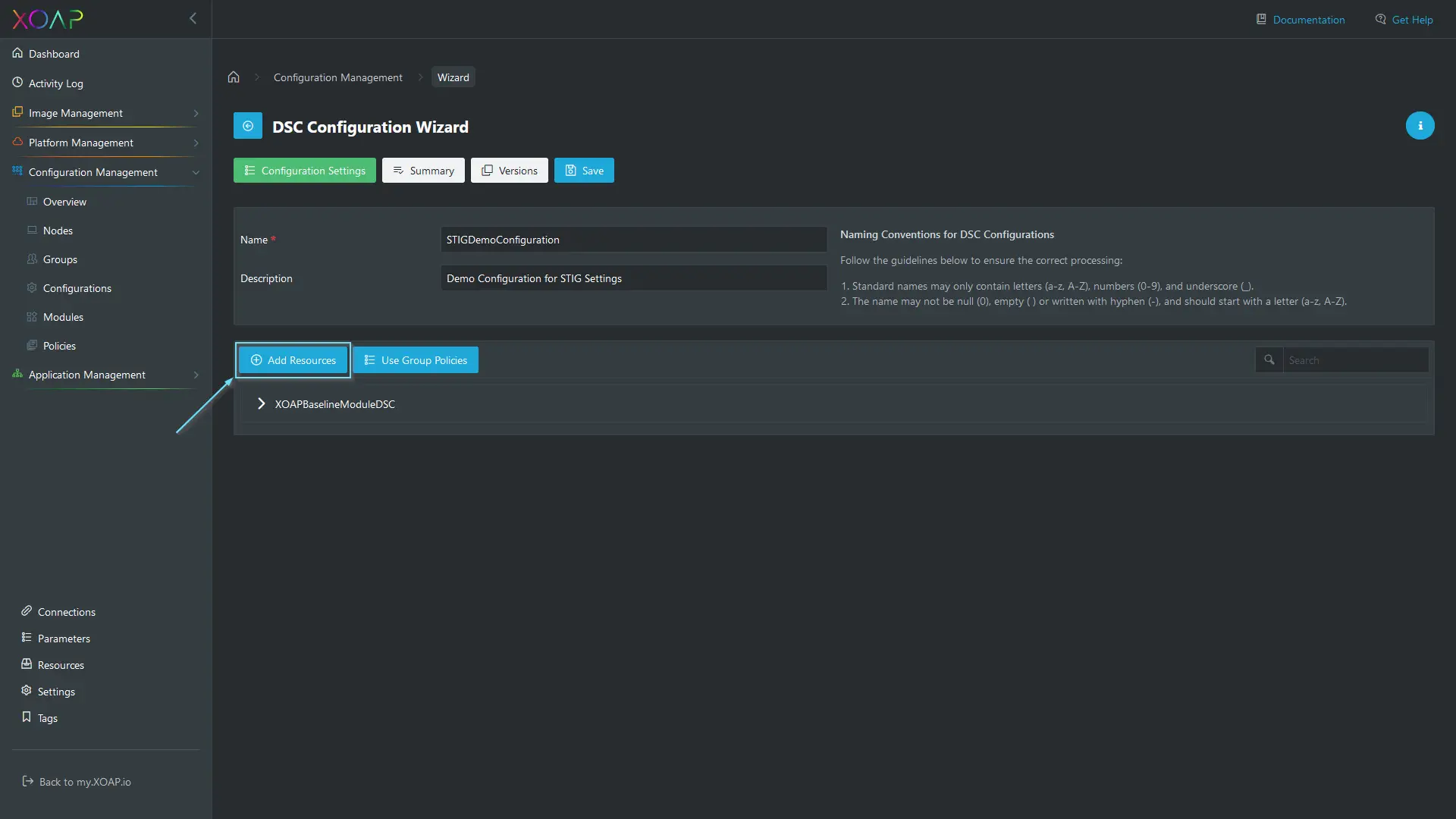

Geben Sie im DSC-Konfigurationsassistenten einen Namen und eine Beschreibung für Ihre Konfiguration an. Klicken Sie anschließend auf "Ressourcen hinzufügen", um STIG-Ressourcen hinzuzufügen.

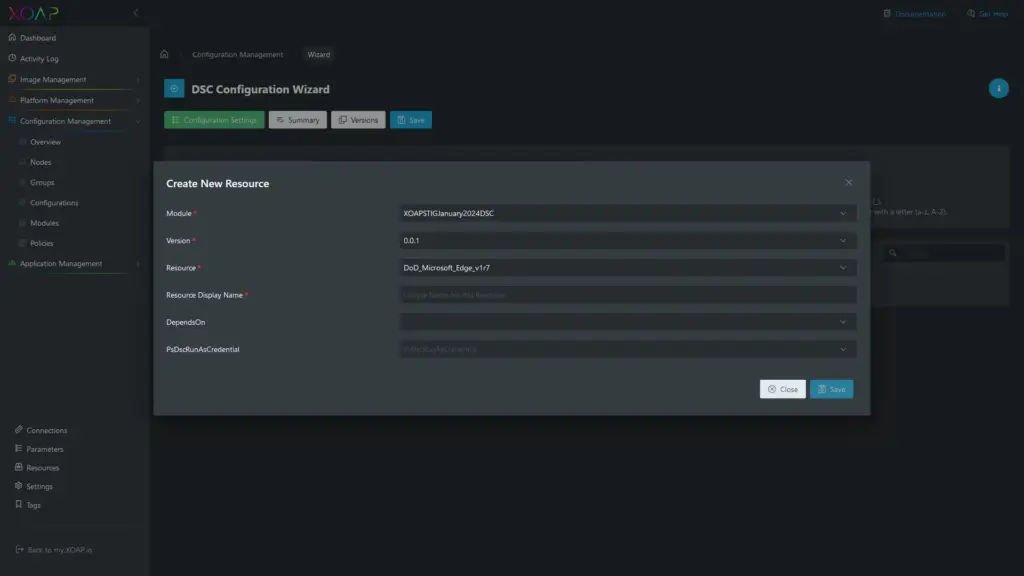

Wählen Sie im Fenster "Neue Ressource erstellen" das STIG-Modul, das Sie verwenden möchten, die Modulversion und die spezifische Ressource, die Sie anwenden möchten. Die Ressourcen werden entsprechend ihrem Anwendungsfall benannt. Das Einzige, was Sie angeben müssen, ist der Anzeigename der Ressource.

⚠️ Ressourcennamen müssen innerhalb einer DSC-Konfiguration eindeutig sein!

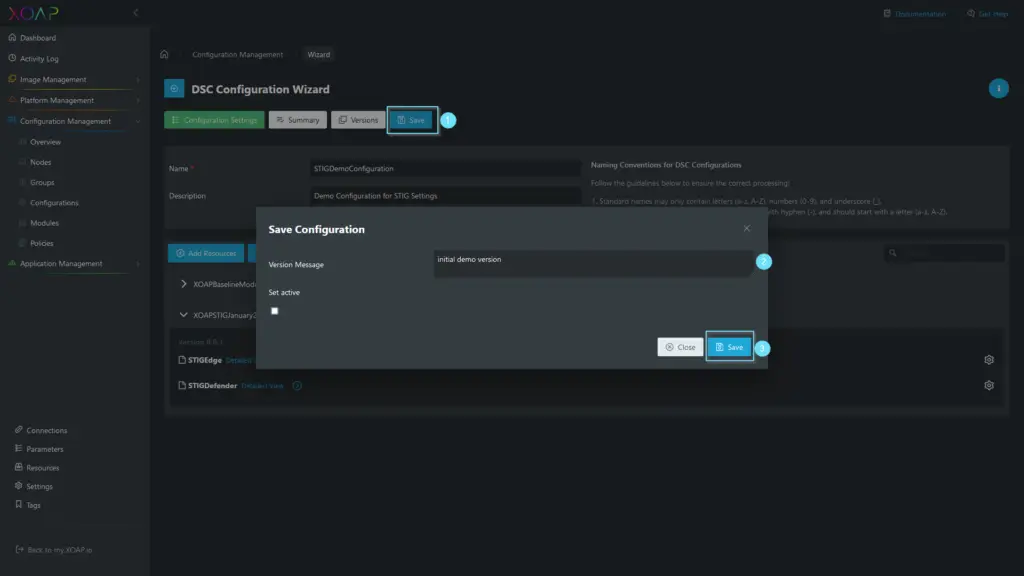

Sobald Sie mit dem Hinzufügen von Ressourcen fertig sind, klicken Sie im Fenster "Neue Ressource erstellen" auf "Speichern". Wenn Sie weitere Ressourcen hinzufügen möchten, wiederholen Sie die gleichen Schritte für alle benötigten Ressourcen. Um die Konfiguration zu erstellen, klicken Sie im DSC-Konfigurationsassistenten auf "Speichern", geben im Fenster "Konfiguration speichern" eine "Versionsmeldung" ein und klicken auf "Speichern".

Durch das Speichern der Konfiguration wird ein Hintergrundjob gestartet, der die Konfiguration kompiliert. In etwa 10 bis 15 Minuten wird Ihre Konfiguration fertig sein. Während der Wartezeit können wir eine neue Gruppe erstellen, der diese Konfiguration zugewiesen wird.

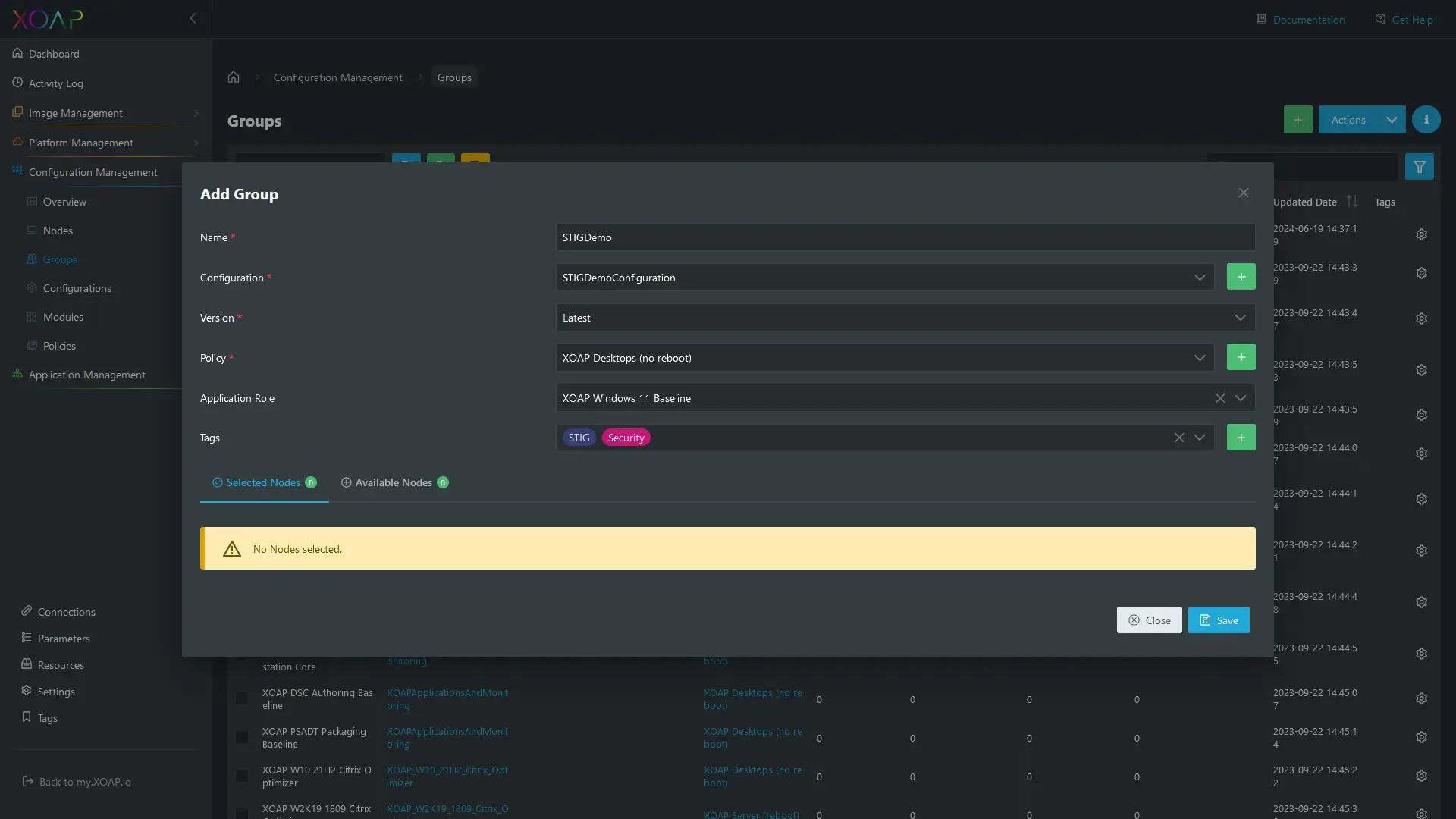

Um eine neue Gruppe zu erstellen, gehen Sie zu Configuration Management > Gruppen und klicken Sie auf das grüne + Schaltfläche. Geben Sie im Fenster "Gruppe hinzufügen" einen Namen ein, wählen Sie die gespeicherte Konfiguration mit der gewünschten Version aus und wählen Sie eine Richtlinie. Wenn Sie möchten, können Sie eine Anwendungsrolle (aus dem Application Management-Modul) zuweisen und bei Bedarf Tags angeben.

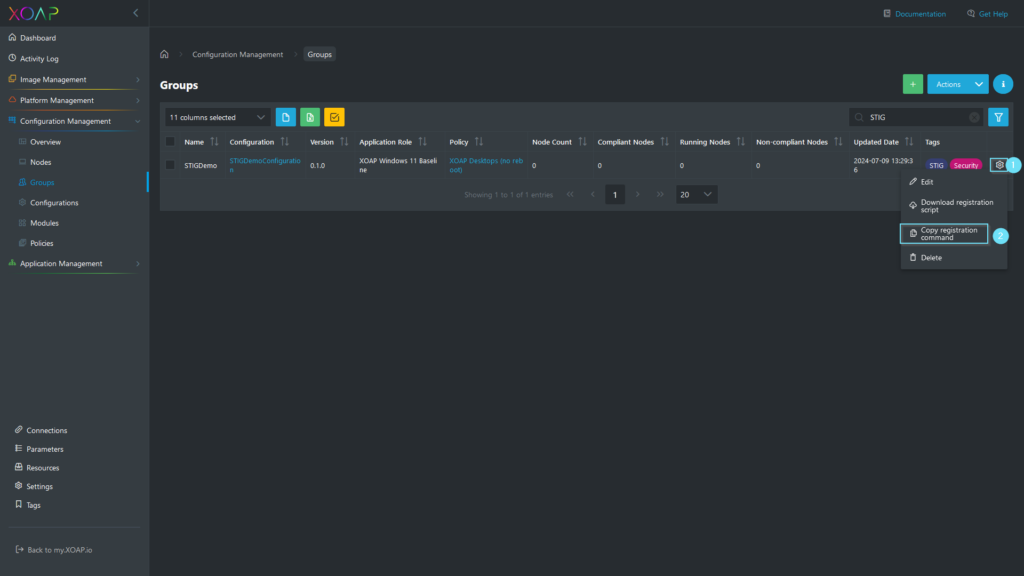

Wenn Sie fertig sind, klicken Sie im Fenster "Gruppe hinzufügen" auf "Speichern". Um einen Knoten in XOAP zu registrieren und die erstellte STIG-Konfiguration automatisch auf den Knoten anzuwenden, suchen Sie die Gruppe in der Tabelle Gruppen, klicken Sie auf das Aktionsmenü und wählen Sie "Registrierungsbefehl kopieren".

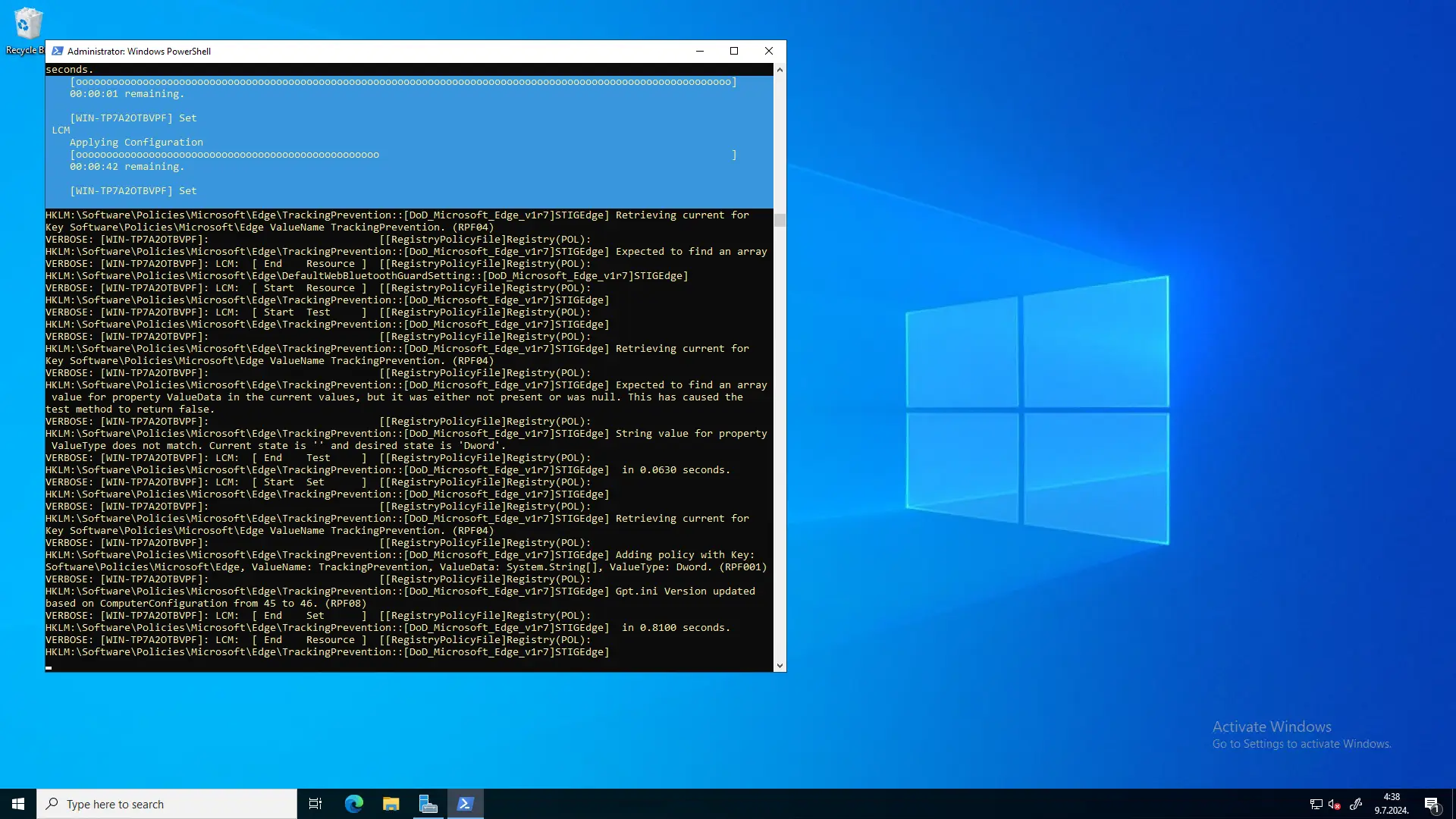

Dadurch wird der erforderliche Registrierungsbefehl in Ihre Zwischenablage kopiert. Der nächste Schritt besteht darin, dass Sie auf Ihrem Knoten die Windows PowerShell als Administrator ausführen und den Befehl einfügen und ausführen.

Nach Ausführung des Befehls wird die Konfiguration heruntergeladen und angewendet:

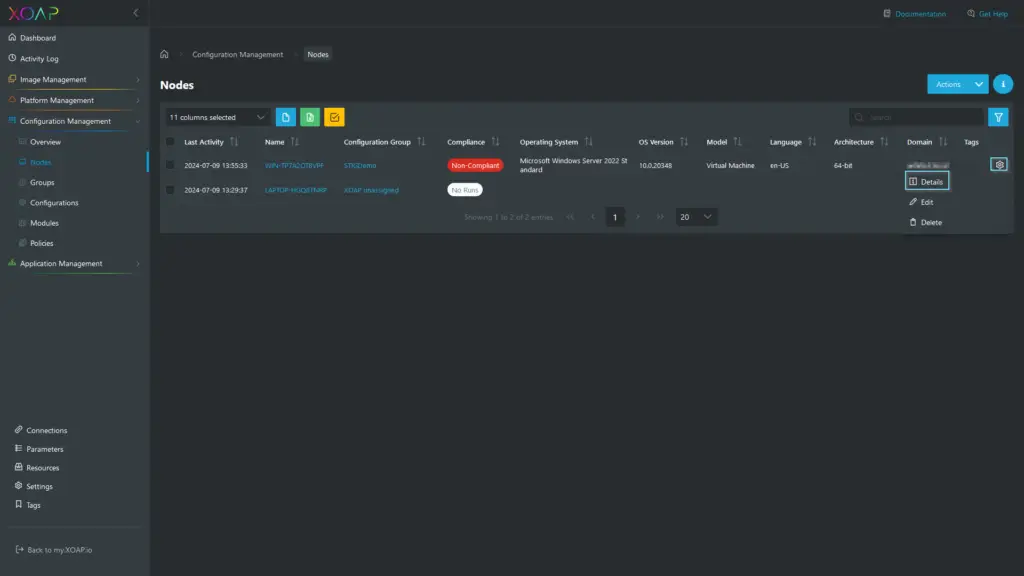

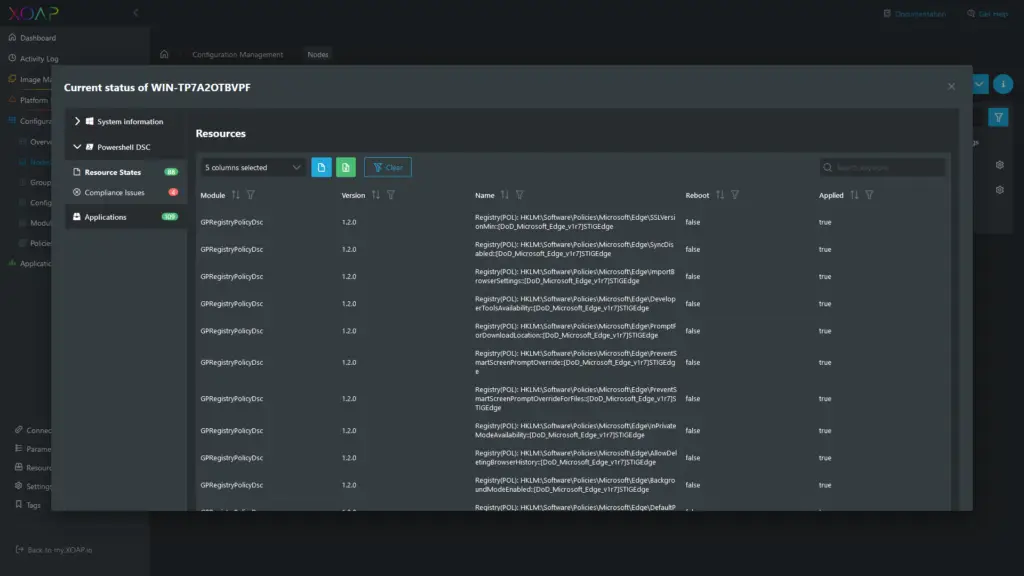

Sobald dies geschehen ist, wird Ihr Knoten im Bereich Knoten in der Konfigurationsverwaltung sichtbar sein. Sollten Probleme auftreten, können Sie leicht feststellen, welches Konfigurationselement der Grund dafür ist und welche spezifische Konfiguration nicht konform ist.

Um diese Informationen zu erhalten, gehen Sie zu Configuration Management > Knoten, suchen Sie Ihren Knoten, klicken Sie auf das "Aktionsmenü" und wählen Sie "Details".

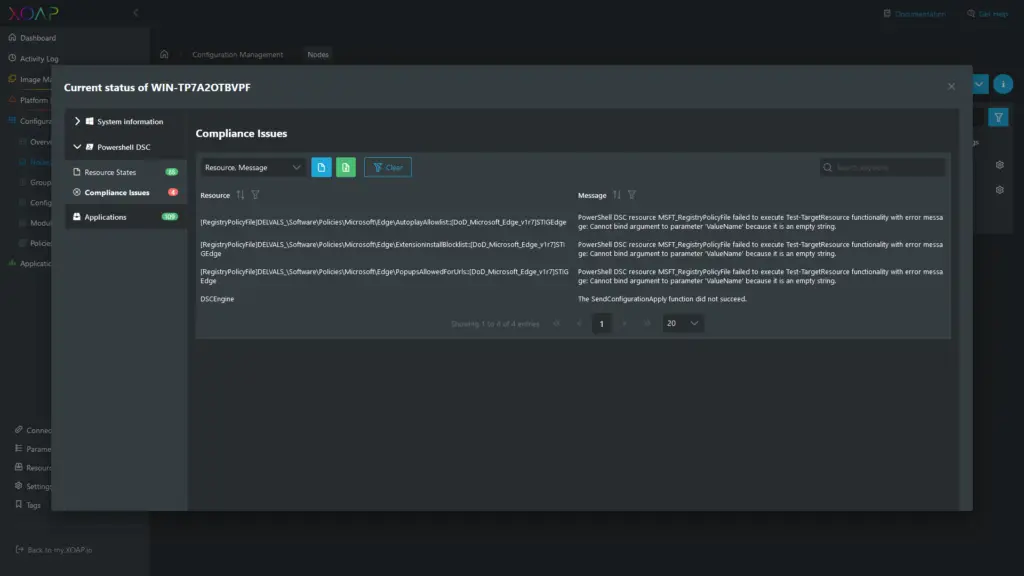

Im Fenster "Aktueller Status" im PowerShell DSC-Menü finden Sie Informationen zu erfolgreich angewendeten Konfigurationen und zu Ressourcen innerhalb der Konfiguration, die Probleme verursachen:

Konformitätsprobleme zeigen Ihnen Details zu Ressourcen, die nicht angewendet werden konnten oder Probleme verursachten. Von hier aus können Sie sehen, welche Ressourcen angepasst werden müssen, um einen konformen Zustand zu erreichen.

Da viele Einstellungen der STIG-Empfehlungen je nach Umgebung Probleme verursachen können, können Sie das Modul einfach herunterladen und an Ihre eigenen Bedürfnisse anpassen. Nach den Anpassungen laden Sie es erneut hoch und wenden es mit einer anderen Konfigurationsversion wie oben beschrieben erneut an.

💡 STIG-Implementierung: Der einfache Weg

Die Anwendung von STIGs in wenigen Schritten vereinfacht die Bereitstellung von sicheren Systemen, ohne dass komplexe Infrastrukturen oder Verfahren erforderlich sind. Mit XOAPkönnen Sie über eine zentrale Konsole die Sicherheitskonfigurationen konfigurieren, den Konformitätsstatus der angeschlossenen Knoten überprüfen und bei Bedarf weitere Updates installieren.

Als wir liefern regelmäßig neue STIG DSC-Module auf GitHubWenn Sie die neuesten STIG-Sicherheitseinstellungen verwenden möchten, können Sie jederzeit die neuesten verfügbaren in Ihren Arbeitsbereich hochladen und das oben beschriebene Verfahren anwenden, um die neuesten STIG-Sicherheitseinstellungen anzuwenden.

Wenn Sie zusätzliche Hilfe bei der Anwendung von STIG benötigen Buchen Sie eine kostenlose 30-minütige Demo. 👋